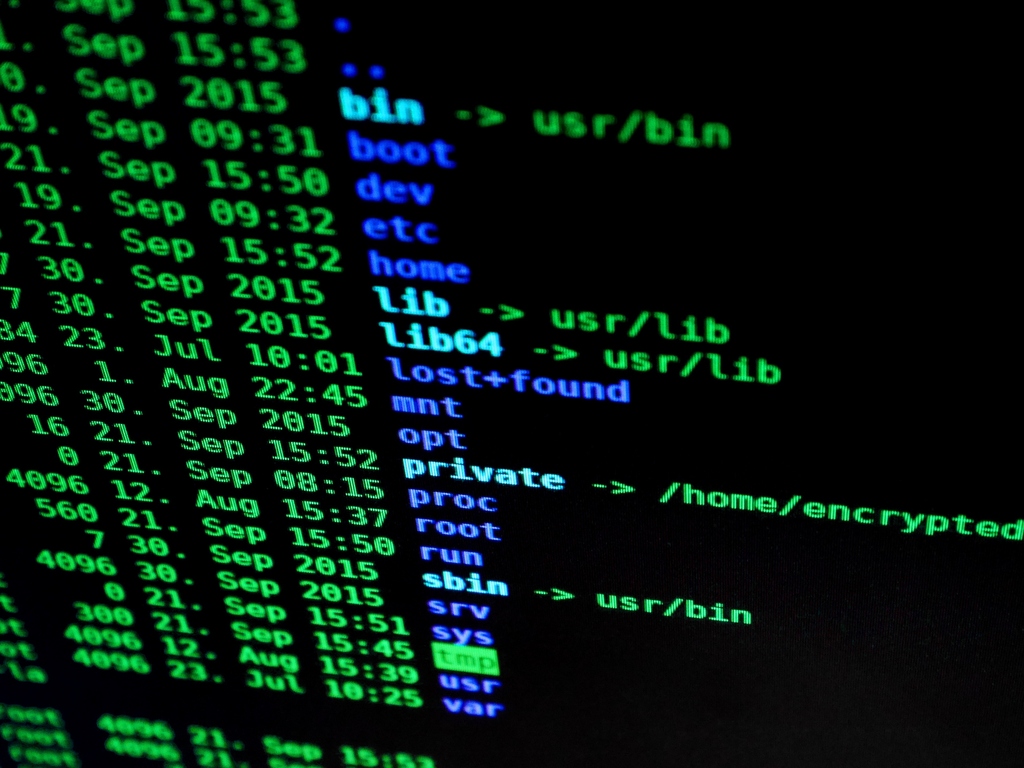

Neben Sicherheitsproblemen die schon im Design eines Systems stecken, gibt es auch vielfältige Möglichkeiten ein System konkret in seinem Einsatz in der Praxis anzugreifen. Diese Angriffe reichen vom Ausnutzen von Implementationsfehlern über unerwartete Seiteneffekte des Systems in seinem Einsatzkontext bis hin zu ungerechtfertigten Sicherheitsannahmen an Teilkomponenten.

Des Weiteren können Hardwarelösungen sicherheitstechnische Probleme effizient behandeln: So wird beispielsweise durch sichere Hardwareenklaven sichergestellt, dass die Berechnung 'nicht manipuliert' wurde.

Ein Teil der praktischen Sicherheit sind sogenannte "Seitenkanal-Angriffe". Hierbei wird beispielsweise über den Stromverbrauch des Prozessors der kryptographische Schlüssel ausgelesen, da die Verschlüsselung abhängig von Schlüsselbits 0 oder 1 unterschiedliche Berechnungen ausführt.

Im Projekt VE-ASCOT erforschen wie mit Industrie- und Forschungspartnern, wie ein System seine Integrität prüfen und Bauteile eindeutig identifizieren kann.

Im KASTEL Energy Security Lab arbeiten wir an praktischen Lösungen für den sicheren Betrieb der Strominfrastruktur. Dies beinhaltet beispielsweise die kryptographische (manipulationsresistente) Kommunkation von Messgeräten in Umspannwerken.

Im Praktikum Anwendungssicherheit können Studierende eine Reihe von verwundbaren Anwendungen Angreifen um von ihnen ein Passwort zu bekommen (Capture-the-Flag Aufgaben). Dadurch lernen die Teilnehmer, was für Konsequenzen einfache Programmierfehler wie z.B. Buffer-Overflow, Use-After-Free, Race-Conditions oder Integer Comparions Bugs haben können und im schlimmsten Fall einem Angreifer ermöglichen beliebigen, eigenen Code auszuführen.